pbootcms文件上传漏洞代码执行漏洞处理办法解决方案:

就是在根目录index.php文件中加入:

$url = “*”.$_SERVER[“REQUEST_URI”].”*”;

if(strpos($url,”?”) && (strpos($url,”?”) || strpos($url,”index.php/?”) )){

header(‘HTTP/1.1 301 Moved Permanently’);

header(‘Location: /404/’);//

}

这段过滤代码后,既可以解决大部分通过index.php首页文件渗透的问题。

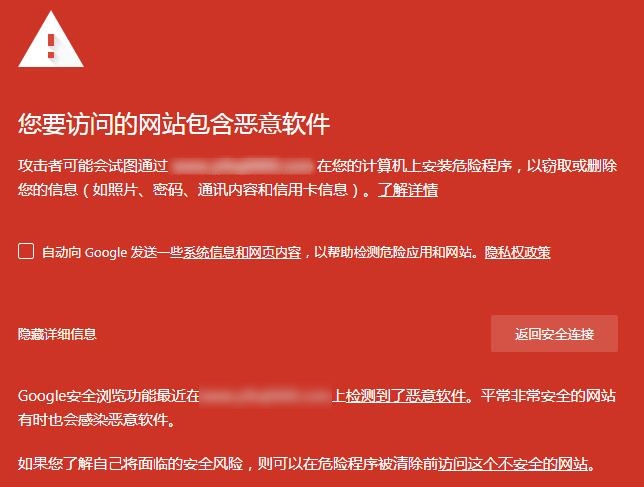

Pbootcms是一种通过网络管理、发布和修改内容的软件系统。然而,由于其广泛的应用和开源性质,CMS网站常常成为黑客攻击的目标,并存在各种安全漏洞。本文将讨论CMS网站漏洞的几种常见类型,并介绍一些解决这些漏洞的方法。

首先,最常见的CMS漏洞是弱密码。许多网站管理员在设置密码时使用弱密码,如“123456”或“password”。黑客可以通过暴力破解或社会工程学攻击轻易突破这些弱密码,进而获取对CMS网站的完全访问权限。解决这个问题的方法是设置强密码策略,要求管理员使用包含字母、数字和特殊字符的复杂密码,并定期更换密码。

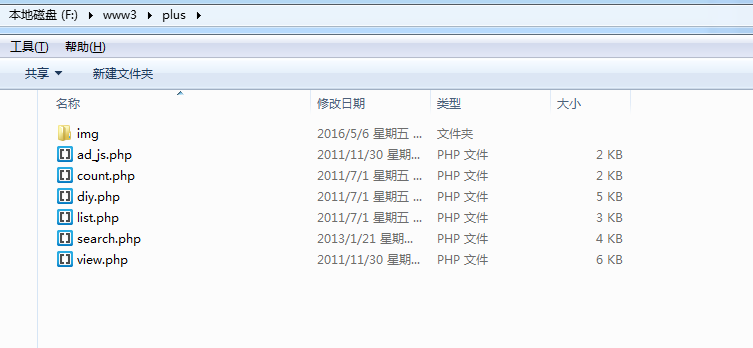

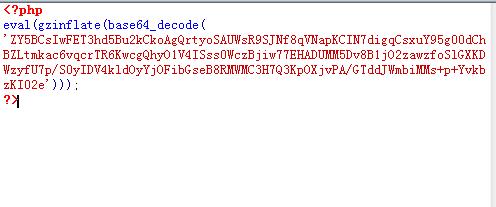

其次,文件上传漏洞也是常见的CMS漏洞。黑客通过上传恶意文件,如Web shell或木马程序,来获取对CMS网站的控制权。解决这个问题的方法包括限制上传文件的类型和大小,以及对上传文件进行严格的安全检查和过滤。

另外,SQL注入漏洞是CMS网站常见的安全问题之一。黑客通过在用户输入的数据中插入恶意的SQL语句,从而绕过身份验证、篡改或泄露数据库中的数据。解决这个问题的方法是使用参数化查询或预编译语句来过滤和验证用户输入,并对数据库进行严格的访问控制。

最后,XSS(Cross-Site Scripting)漏洞也是CMS网站常见的安全威胁。黑客通过在网页中插入恶意的脚本代码,从而窃取用户的敏感信息、篡改网页内容或进行其他恶意活动。解决这个问题的方法包括对用户输入进行严格的过滤和验证,以及使用安全的编码方式来避免脚本注入。

除了上述几种常见的CMS漏洞类型,还有许多其他漏洞,如文件包含漏洞、命令注入漏洞等。为了保护CMS网站的安全,网站管理员应定期更新CMS软件和插件,并及时修补已知的漏洞。此外,加强安全意识培训,提高管理员和用户对安全风险的警惕性,也是保护CMS网站免受攻击的重要措施。

总而言之,CMS网站漏洞是一项严重的安全威胁,但通过采取一系列的安全措施,如设置强密码、限制文件上传、过滤用户输入等,可以有效地减少漏洞的风险。网站管理员和用户应共同努力,加强对CMS网站安全的重视和保护,使网站成为黑客攻击的硬目标。

泥鳅SEO(张弘宇)博客,烟台SEO,互联网思维学习倡导者

泥鳅SEO(张弘宇)博客,烟台SEO,互联网思维学习倡导者

评论前必须登录!

注册